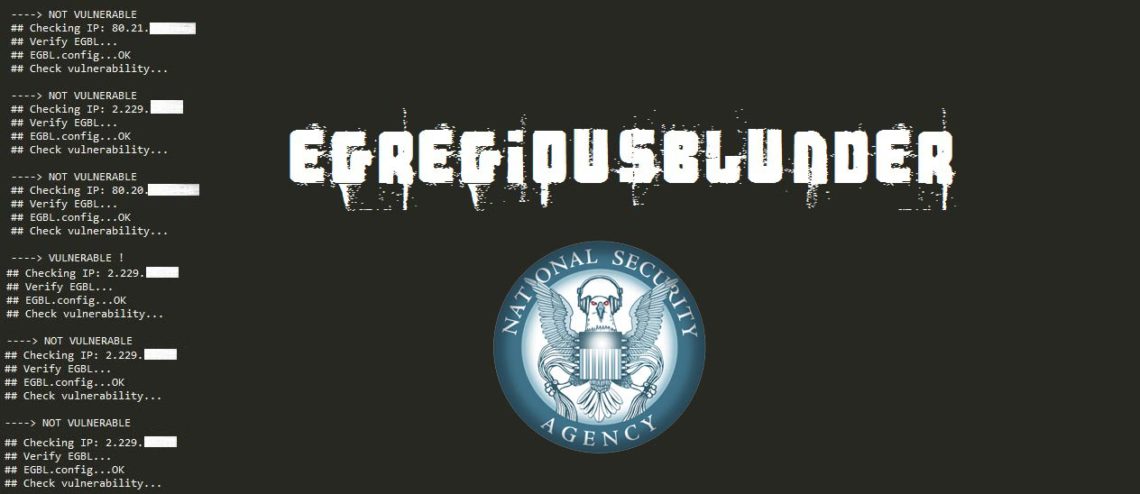

Ho sviluppato un tool molto semplice in python che permette di verificare dato un IP se è vulnerabile all’exploit EGREGIOUSBLUNDER contenuto nel pacchetto rilasciato da Shadow Brokers e contenete il materiale preso ad Equation Group (“NSA”).

Il tool è scaricabile e migliorabile sul mio repo Github a questo indirizzo:

https://github.com/fnatalucci/NSAEQGRPFortinetVerify

Giusto un po di numeri per l’Italia

Per verificare l’impatto dell’exploit a 2 giorni dal rilascio, grazie al motore di ricerca Censys, che mi ha permesso di scaricare i risultati su un formato usabile, ho individuato i firewall Fortinet presenti sul territorio italiano.

La prima ricerca è stata fatta utilizzando parole chiave come: “fortinet” e nome del certificato=”fortinet”. Oltre a stupirmi di quanti ancora lasciano il certificato di default pubblico su un firewall, ho individuato un primo campione di 345 firewall.

Di questo campione utilizzando il tool che ho sviluppato ho individuato 27 Fortinet Firewall vulnerabili all’exploit EGREGIOUSBLUNDER.

La seconda ricerca ha visto un campione di 1700 IP di Firewall Fortinet individuati da una chiave di ricerca molto più ampia “fortinet AND location.country:”Italy””. Purtroppo a causa dei limiti delle API su account gratuiti ho potuto prelevare solo 1700 IP su 9432.

Dei 1700, solo 40 risultano vulnerabili.

Nel set dei 40 vulnerabili, troviamo IP appartenenti a provider Telecom, Fastweb, Ngi,Vodafone e Albacom.

I risultati riportano un numero non molto elevato di firewall vulnerabili, ma dobbiamo considerare che la versione affetta del firmware dei prodotti Fortinet è la 4.x ed è datata 2012.

Comments by Fabio Natalucci

Postfix: come configurare smtp esterno

Perfetto! Sono contento che ti sia stata utile.