Pochi giorni fa un gruppo hacker identificatosi come Shadow Brokers sembrerebbe aver violato uno dei server dell’ Equation Group rubando dei software di attacco e spionaggio collegati all’NSA. Nel server erano presenti diversi tool ed exploits che permetterebbero l’accesso a diversi sistemi di sicurezza delle più grandi aziende al mondo.

Cerchiamo di capire meglio cosa è successo.

Updated: aggiunto il dettaglio dei tools contenuti nel pacchetto rilasciato da Shadow Brokers.

Hackers contro Hackers

E’ proprio questa la guerra del cyberspazio, gruppi criminali o hacker governativi che tentano di avere il controllo dell’informazione globale. Lo scopo è quello di avere la supremazia avendo un potere di attacco maggiore del proprio avversario.

Il potere d’attacco così come lo è stato per la bomba atomica, ti da un vantaggio enorme. Nel cyberspazio, l’arma equivalente ad una bomba atomica è data da quei software che permettono di violare server di qualunque stato o azienda e che ti permettono di avere accesso a qualsiasi rete. Questi software sono noti come Exploit, e quelli che veramente sanno scriverli al mondo, sono veramente pochi.

Da quando la sicurezza informatica ha incontrato il dio denaro, la passione, che era l’unico valore che accomunava gli hacker di qualche decennio fa, è morta e ha dato spazio ai soldi creando schiere di mercenari pronti a tutto.

Il potere di oggi si chiama informazione, mentre c’è ancora chi sta cercando di capire cosa farci, altri si stanno già facendo le guerre. Guerre invisibili ma che, come in questo caso, a volte possono avere ripercussioni abbastanza serie.

Equation Group

Equation Group è il nome del gruppo di hacker che secondo i ricercatori di Kaspersky Lab ha dato vita a tre dei malware più pericolosi che siano mai stati generati. Il primo si chiama Stuxnet e il secondo Flame e il terzo Duqu). Questi malware successivamente hanno portato alla nascita della parola Cyber Weapon, che in breve sta a definire quel software utilizzato come arma per scopi di intelligence e militari.

Equation Group infatti non è un semplice gruppo di hacker qualsiasi, bensì un gruppo molto ben organizzato composto da individui con abilità fuori dalla norma e che ha a disposizione ingenti quantità di denaro. Dai risultati della ricerca fatta da Kaspersky Lab sembrerebbe che il gruppo sia collegato con l’NSA.

Shadow Brokers semplici mercenari?

Come poter avere la meglio contro uno dei più grandi gruppi di hacker governativi della storia? Individuare uno dei loro command and control. Ed è così che quelli di Shadow Brokers hanno scoperto il vaso di pandora.

il nome Shadow Broker deriva da uno dei personaggi del gioco, Mass Effect, e il suo profilo viene descritto così:

The Shadow Broker is an individual at the head of an expansive organization which trades in information, always selling to the highest bidder. The Shadow Broker appears to be highly competent at its trade: all secrets that are bought and sold never allow one customer of the Broker to gain a significant advantage, forcing the customers to continue trading information to avoid becoming disadvantaged, allowing the Broker to remain in business.

Una breve descrizione che ci fa capire la psicologia che c’è dietro questi individui, che agiscono soltanto per soldi.

Quelli di Shadow Brokers dopo aver rubato il possibile hanno deciso di mettere tutto all’asta al miglior offerente, la cifra di partenza è di 1 milione di bitcoin da versare a questo indirizzo: 19BY2XCgbDe6WtTVbTyzM9eR3LYr6VitWK. Per chi non avesse voglia di fare la conversione parliamo di più o meno 509 Milioni di euro.

Sembra evidente che si rivolgono a coloro che hanno le risorse necessarie per fare un pagamento simile. Infatti solo uno stato potrebbe pagare una cifra simile.

Ma cosa si sta vendendo?

NSA Toolkits o fuffa?

Quelli di Shadow Brokers hanno condiviso pubblicamente tutte le risorse dove poter scaricare il materiale in loro possesso. E’ possibile eseguire il download leggendo il disclosure di Shadow Brokers. All’interno c’è un file eqgrp-free-file.tar.xz.gpg , lasciato volutamente libero per chi volesse accertarsi della veridicità del materiale.

Seguendo alcune istruzioni per decriptare i file, si arriva ad una cartella chiamata:

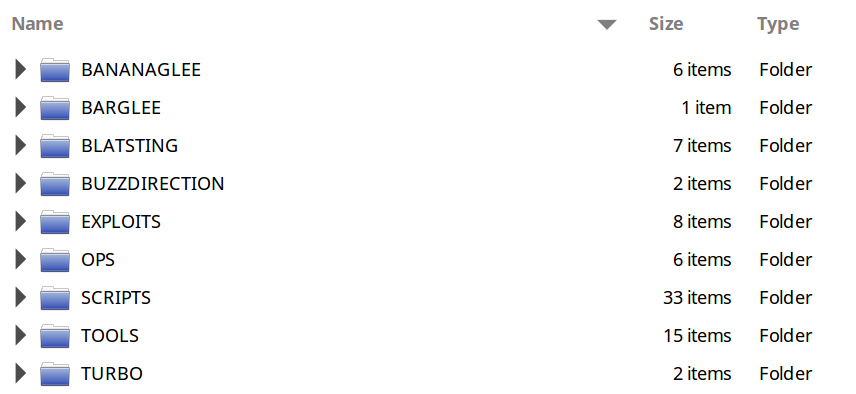

Firewall/

Alcune immagini dei contenuti pubblicati da Shadow Brokers:

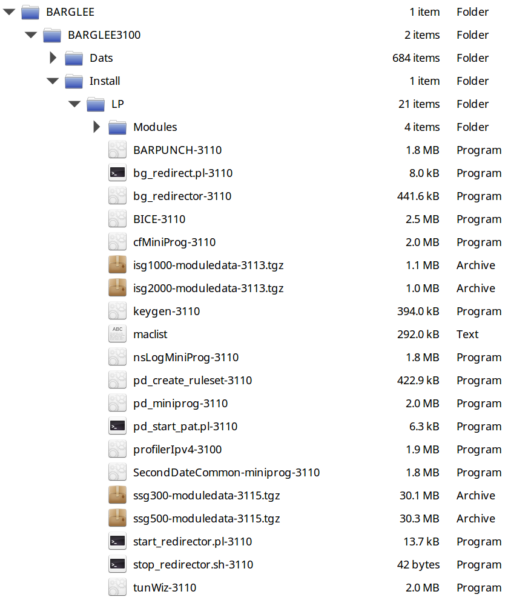

Moduli e scripts:

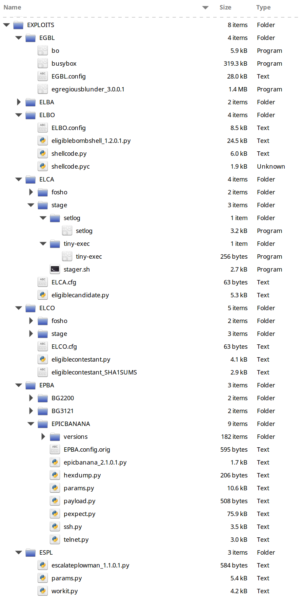

Exploits:

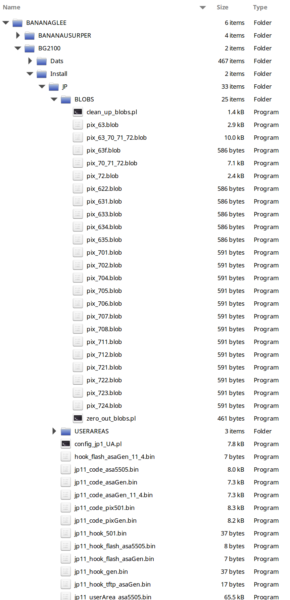

Firmware BananaGlee:

Da una banale ricerca all’interno dei file possiamo trovare nomi di vendor molto noti tra cui: Fortinet, TopSec, Cisco e Juniper firewalls.

Fatto strano che sembra mancare un riferimento che potrebbe attribuire il materiale all’ Equation Group.

Il materiale sembra avere più collegamenti ai nomi già noti pubblicati sull’ ANT Catalog, che fanno riferimento agli strumenti di hackeraggio in dotazione all’NSA pubblicati sul Der Spiegel nel 2013. Per esempio viene fuori il nome del firmware JETPLOW

(TS//SI//REL) JETPLOW is a firmware persistence implant for Cisco PIX Series and ASA (Adaptive Security Appliance) firewalls. It persists DNT’s BANANAGLEE software implant. JETPLOW also has a persistent back-door capability.

Mentre se navighiamo nella cartella degli EXPLOIT troviamo diverse sottocartelle caratterizzate con nomi in codice di 4 lettere:

EGBL = EGREGIOUS BLUNDER (Fortigate Firewall + HTTPD exploit ( 2006 CVE )

ELBA = ELIGIBLE BACHELOR

ELBO = ELIGIBLE BOMBSHELL (Chinese TOPSEC firewall ver. 3.3.005.057.1 a 3.3.010.024.1)

ELCA = ELIGIBLE CANDIDATE

ELCO = ELIGIBLE CONTESTANT

EPBA = EPIC BANANA

ESPL = ESCALATE PLOWMAN

EXBA = EXTRA BACON (Cisco Adaptive Security Appliance v8.0 a v8.4)

BANANAGLEE = Juniper Netscreen Devices

BARGLEE

BLATSTING

BUZZDIRECTION

SP = ScreamPlow 2.3 (BG3001 BG3000 BG3100)

BD = BannanaDaiquiri 3.0.5.1 (BG3001 BG3000 BG3100)

ExtraBacon Cisco Firewall

Uno degli exploit più interessanti inclusi nel pacchetto è ExtraBacon. Se si ha la possibilità di accedere in SNMP in sola lettura al firewall è possibile per gli apparati CISCO ASA dalla versione 8.x all’ 8.4 di disabilitare la password e quindi avere accesso tramite SSH all’apparato, ed in caso qualcosa vada storto anche di mandare in crash il firewall.

Ecco il comando:

python extrabacon_1.1.0.1.py exec -t 10.1.1.250 -c pubString --mode pass-disable

A questo link c’è chi ha provato effettivamente il funzionamento dell’exploit e ne garantisce il funzionamento.

UPDATE: Lista degli Exploits

Ecco il contenuto delle cartelle del Toolkit NSA venduto da Shadow Brokers.

- EGREGIOUSBLUNDER: Remote Code Execution exploit per firewall Fortigate. L’exploit sfrutta una vulnerabilità di overflow sui cookie HTTP. Il modello del firewall viene identificato attraverso gli ETag nelle intestazioni HTTP.

- Modelli affetti: 60, 60M, 80C, 200A, 300A, 400A, 500A, 620B, 800, 5000, 1000A, 3600, 3600A.

- ELIGIBLEBACHELOR: exploit per firewall della TOPSEC con sistema operativo TOS. Il vettore di attacco è sconosciuto ma ha un payload XML che inizia con <?tos lenght=”001e:%8.8x”?>

- versioni vulnerabili: 3.2.100.010, 3.3.001.050, 3.3.002.021, 3.3.002.030.

- ELIGIBLEBOMBSHELL: Exploit remote code execution per firewall TOPSEC che sfrutta una vulnerabilità di command injection sui cookie HTTP. La versione viene verificata attraverso gli ETag.

- versioni vulnerabili: 3.2.100.010.1pbc17iv3 fino a 3.3.005.066.1.

- WOBBLYLLAMA: Payload per ELIGIBLEBOMBSHELL TOPSEC firewall exploit

- versioni vulnerabili: 3.3.002.030.8_003.

- FLOCKFORWARD: Payload per ELIGIBLEBOMBSHELL TOPSEC firewall exploit

- versioni vulnerabili: 3.3.005.066.1.

- HIDDENTEMPLE Payload per ELIGIBLEBOMBSHELL TOPSEC firewall exploit

- versioni vulnerabili: tos_3.2.8840.1.

- CONTAINMENTGRID Payload per ELIGIBLEBOMBSHELL TOPSEC firewall exploit

- versioni vulnerabili: tos_3.3.005.066.1.

- GOTHAMKNIGHT: payload per ELIGIBLEBOMBSHELL TOPSEC firewall exploit. Senza supporto BLATSTING.

- versioni vulnerabili: 3.2.100.010.8pbc27.

- ELIGIBLECANDIDATE: exploit remote code execution per TOPSEC firewalls che sfrutta una vulnerabilità di command injection sui cookie

- versioni vulnerabili: 3.3.005.057.1 fino a 3.3.010.024.1.

- ELIGIBLECONTESTANT: exploit remote code execution per TOPSEC firewalls vulnerabile attraverso l’inserimento di un comando in un parametro passato tramite una HTTP POST. L’exploit è usabile dopo ELIGIBLECANDIDATE che verifica l’effettiva vulnerabilità.

- versioni vulnerabili: 3.3.005.057.1 fino a 3.3.010.024.1.

- EPICBANANA: exploit privilege escalation exploit per Cisco Adaptive Security Appliance (ASA) e dispositivi Cisco Private Internet eXchange (PIX). Exploitation utilizza le credenziali di default Cisco (password: cisco).

- versioni ASA vulnerabili: 711, 712, 721, 722, 723, 724, 80432, 804, 805, 822, 823, 824, 825, 831, 832.

- versioni PIX vulnerabili: 711, 712, 721, 722, 723, 724, 804.

- ESCALATEPLOWMAN: privilege escalation exploit per WatchGuard firewalls. Fa una code injection utilizzando il comando ifconfig

- EXTRABACON: exploit remote code execution per Cisco Adaptive Security Appliance (ASA). L’exploit fa utilizzo di una vulnerabilità overflow usando il protocollo SNMP dal quale ricava i dati del target come uptime e la versione del software. Necessità di accesso pubblico SNMP in sola lettura.

- versioni ASA vulnerabili: 802, 803, 804, 805, 821, 822, 823, 824, 825, 831, 832, 841, 842, 843, 844.

- BOOKISHMUTE: exploit non identificato che attacca firewall che usano Red Hat 6.0

- FALSEMOREL: exploit che permette di dedurre se è la password “enable” è presente su alcuni modelli non specificati di firewall Cisco. Permette di ottenere accessi privilegiati usando l’hash di “enable”. Richiede Telnet aperto.

Backdoor

- BLATSTING: software necessario per installare backdoor per firewall Fortigate usato insieme a EGREGIOUSBLUNDER (Fortigate) e ELIGIBLEBACHELOR (TOPSEC).

- BANANAGLEE: backdoor non persistente per firewall Cisco ASA e dispositivi PIX che si installa attraverso la scrittura della memoria. Vedere ANT Catalogue

- BANANABALLOT Modulo del Bios associato con la backdoor BANANAGLEE

- BEECHPONY: backdoor simile a BANANAGLEE.

- JETPLOW: firmware backdoorato per Cisco ASA e dispositivi PIX che rende persistente BANANAGLEE.

- SCREAMINGPLOW simile a JETPLOW.

- BARGLEE: backdoor di un vendor firewall sconosciuto.

- BUZZDIRECTION: backdoor per firewall Fortigate.

- FEEDTROUGH: tecnica utilizzata per rendere persistente le backdoor BANANAGLEE e ZESTYLEAK sui firewall Juniper Netscreen. Vedere ANT Catalogue.

- JIFFYRAUL: modulo caricato nei firewall Cisco PIX insieme a BANANAGLEE.

- BANNANADAIQUIRI: backdoor associata con SCREAMINGPLOW.

- POLARPAWS backdoor di un vendor firewall sconosciuto..

- POLARSNEEZE backdoor di un vendor firewall sconosciuto.

Script e Tools

- BILLOCEAN: usato insieme a EGREGIOUSBLUNDER per i firewall Fortigate permette di ricavare il numero seriale del firewall.

- FOSHO: libreria python per la creazione di exploits HTTP. Molto interessante! Grazie NSA!

- BARICE: script che restituisce una shell per l’installazione della backdoor BARGLEE.

- DURABLENAPKIN: network injection packet script. (bettercap is better).

- BANANALIAR: script per la connessione ad una backdoor non indentificata (forse BANANAGLEE).

- PANDAROCK: script per la connessione alla backdoor POLARPAWS.

- SECONDDATE: modulo per fare packet injection su dispositivi CISCO PIX.

- TEFLONDOOR: crea una shell che si autodistrugge per l’esecuzione di file arbitrari. Il file uplodato viene prima criptato con una chiave.

- 1212/DEHEX: convertitore di stringhe esadecimali in IP e porte.

- XTRACTPLEASING: produce PCAP file da un qualcosa passata in input. (?)

- NOPEN: client-server post-exploitation tool. Crea una connessione criptata tra client e server usando RC6, la parte server è installata sulla macchina target.

Conclusione

Se questa è solo una parte del materiale in possesso da Shadow Brokers, credo che il miglior offerente si aggiudicherà armi che potrebbero mettere a serio rischio le difese di ogni paese o azienda di ogni dimensione.

Se tutto quello che è stato pubblicato corrispondesse alla realtà, se è veramente il toolkit hacking appartenente all’NSA confermerebbe diversi scenari fin’ora solo ipotizzati e sempre negati dall’NSA stessa sul modus operandi degli Stati Uniti nel cyberspazio.

Comments by Fabio Natalucci

Postfix: come configurare smtp esterno

Perfetto! Sono contento che ti sia stata utile.