Oggi affronteremo un tema molto sentito in questi ultimi tempi. L’evoluzione del malware ha dato vita a una nuova sotto categoria temuta in tutto il mondo, molto simile ai trojan che ormai vengono diffusi da anni – come Zeus, Dridex, Dyre, etc… – ma profondamente diversa nella sua tipicità, parliamo dei Ransomware.

Come gli altri trojan, questi malware si diffondono rapidamente e ingannano l’utente in modo che dia inconsapevolmente avvio a un processo d’infezione.

Una volta infettato il dispositivo i ransomware iniziano a criptare i file presenti sull’hard disk e sui dischi collegati in rete e una volta completato il loro ingegnoso meccanismo chiedono alla vittima un riscatto in Bitcoin per riaverli indietro e questa cosa funziona maledettamente bene.

Non è un caso che io abbia iniziato il post parlando al plurale, infatti per trattare l’argomento al meglio mi sono fatto aiutare da Paolo Dal Checco, consulente ed esperto di informatica forense (@forensico su Twitter). Paolo cura anche uno dei siti di riferimento italiani sul tema, ransomware.it

Cosa sono i ransomware?

Il ransomware è un malware (più precisamente un “trojan”) che ha un comportamento caratteristico al punto che per definirlo è stata creata la categoria apposita denominata appunto “ransomware”, il cui nome deriva da “ransom” (riscatto) e “ware” (desinenza di “software”).

Come funzionano?

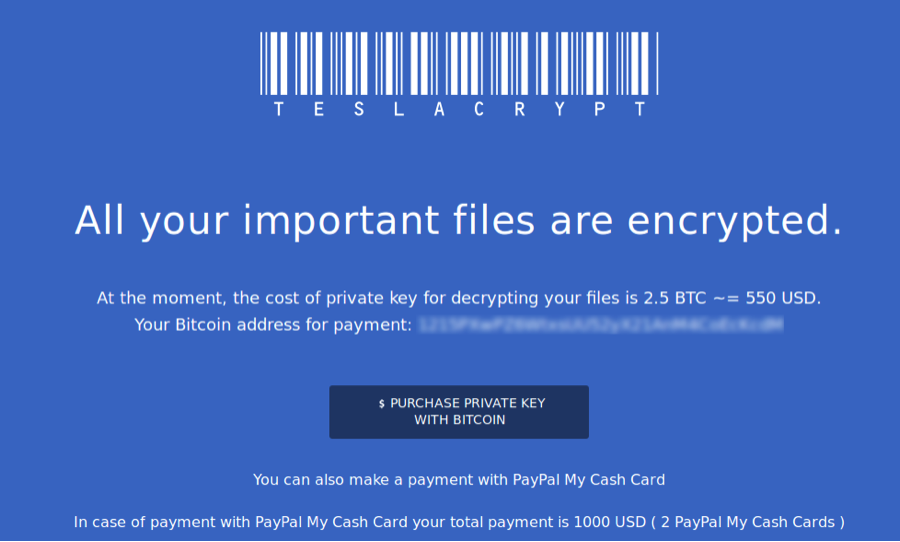

Il ransomware una volta infettato il dispositivo della vittima inizia il suo lavoro primario, criptare i file, alcune versioni mirano in particolare ad alcune estensioni più importanti per l’utente tra cui quelle della famiglia Office, pdf, exe e molte altre. Una volta criptati i file vengono rinominati accodando un’estensione particolare che caratterizza la versione del Ransomware. Per esempio il ransomware TeslaCrypt v.3 dopo aver criptato il file lo rinomina aggiungendo l’estensione .ttt finale (es. file.docx.ttt).

Nelle evoluzioni successive è stata impiegata l’estensione “.micro”, “.mp3” fino ad arrivare – nelle ultime versioni – a non aggiungere per nulla l’estensione e lasciare intatto il nome dei file cifrati, così da renderne più difficile il riconoscimento e l’individuazione dell’azione in corso del ransomware e dei file cifrati.

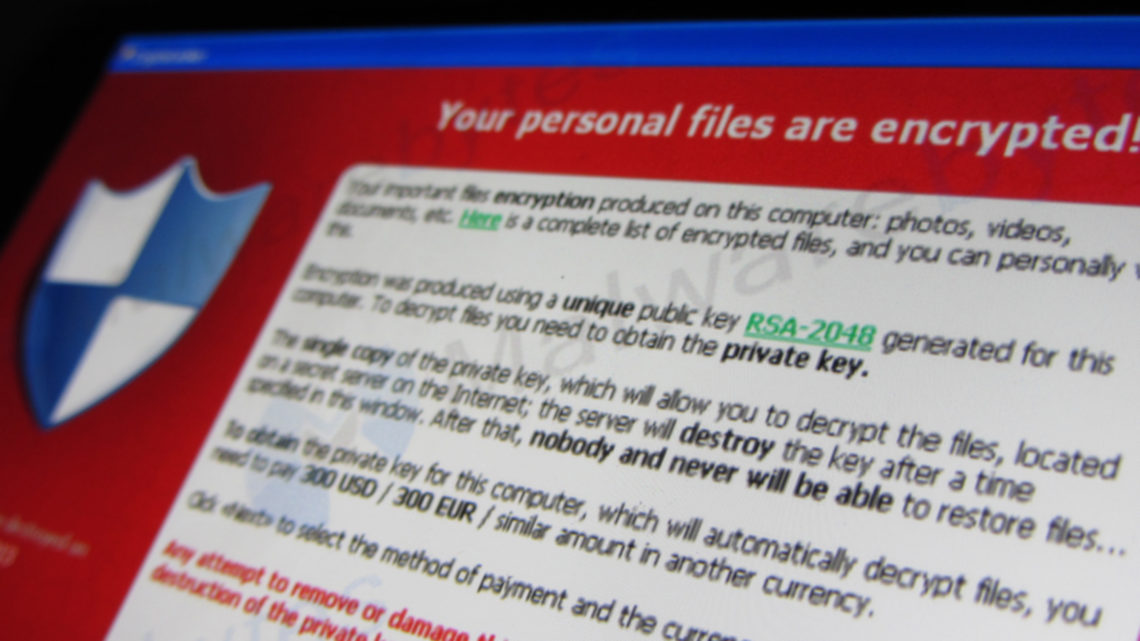

Dopo aver terminato l’encrypt dei file, il ransomware chiede un riscatto all’utente, proponendo una “soluzione” per ripristinare i file cifrati in cambio di denaro, o meglio, di bitcoin, una criptomoneta digitale il cui tracciamento è più complesso rispetto pagamenti a bonifici o carte di credito. La richiesta di riscatto tipicamente viene mostrata tramite un PopUp ben visibile e con la creazione di un file testuale o grafico memorizzato in ogni cartella criptata, dove il ransomware inserisce le istruzioni, ben dettagliate, per effettuare il pagamento e ripristinare i propri documenti.

Vettori di attacco

Il vettore preferito dai criptovirus – altro nome tipicamente associato ai ransomware – è senz’altro l’email. Il ruolo delle azioni di phishing è di sostanziale importanza per l’attaccante che vuole infettare quanti più dispositvi possibili. Altri preferiscono agire più massivamente con campagne di Spam molto aggressive, ma più facilmente intercettabili.

I sistemi si stanno evolvendo e proprio pochi giorni fa si sono verificati casi di attacco ransomware attraverso il Malvertising. Vittime inconsapevoli grandi testate giornalistiche come BBC e New York Times.

Il Malvertising è una tecnica di attacco utilizzata per il caricamento di pagine o codice malevolo attraverso i banner pubblicitari che vengono a sua volta mostrati su diversi siti infettando quante più navigatori possibili.

L’ignara vittima potrà trovarsi a navigare in modo apparentemente sicuro sul proprio sito preferito di news senza essere consapevole dell’attacco invisibile che si sta perpetrando alle sue spalle, ritrovandosi con il ransomware in casa.

L’ormai famoso Angler Exploit Kit è stato usato come veicolo di diverse famiglie di ransomware sfruttando bachi di Adobe Flash Player e infettando visitatori di siti anche rinomati come The Independent.

Non solo, sembra che i ransowmare abbiano raggiunto livelli ancora più pericolosi arrivando ad essere venduti negli oramai famosi Exploit Kit.

La pericolosità che può raggiungere l’infezione con il ransomware utilizzando uno qualsiasi degli Exploit Kit in commercio è veramente alta. Di solito alcuni di questi Exploit Kit venduti su siti e forum particolari nella Darknet fanno uso di exploit 0day. L’utilizzo di questi exploit 0day aumentano in modo radicale la riuscita di un attacco arrivando anche al 100%.

Di recente è stato individuato in Neutrino, uno dei più famosi Exploit Kit in commercio, un modulo interno che serviva a far scaricare alla vittima attraverso vari redirect il ransomware TeslaCrypt.

Altri kit tra cui Magnitude EK e Nuclear Pack secondo recenti notizie hanno utilizzato uno 0day “degradato” su Adobe Flash (CVE-2016-1019) per distribuire ransomware colpendo solo vecchie versioni di Flash. In realtà successivamente si è scoperto che l’exploit sarebbe potuto essere efficace anche verso le ultime full patched version di Flash.

Perché si evolvono così in fretta?

Business model efficace

Uno dei punti di forza dei ransomware è il suo modello di Business. Il principio di funzionamento è molto semplice quanto efficace. Il cybercrime sfrutta proprio la semplicità e la capacità di distribuzione multilivello, che separa i produttori dagli utilizzatori finali che sono poi coloro che diffondono le campagne d’infezione e intascano i proventi dei riscatti. Il modello di business si è evoluto a tal punto da inventare una sorta di “franchising” che permette a chiunque di investire una minima somma per comprare o affittare ransomware ben confezionati e divulgarli a liste d’indirizzi, anch’esse spesso comprate sul web. L’evoluzione ha raggiunto punte di organizzazione capillare con i RaaS – Ransomware as a Service – che forniscono a chiunque la possibilità di generare un ransomware personalizzato e diffonderlo senza investire un centesimo. I proventi dei riscatti pagheranno il produttore che ne intascherà una piccola percentuale, lasciando il resto a colui che ha generato e diffuso il criptovirus.

Azioni massive

Ogni campagna di ransomware coinvolge decine di migliaia di target, ignare potenziali vittime che ricevono le mail di phishing contenenti in allegato il cosiddetto “dropper” (componente del ransomware che si occupa di scaricare la vera e propria infezione) oppure link a siti di phishing.

Phishing

Il phishing, in ogni caso, è una delle chiavi di diffusione dei criptovirus. Che siano mail che fingono l’invio di fatture, bollette, note di credito o altro, il punto chiave è proprio convincere l’utente a scaricare e aprire l’allegato oppure a connettersi a un sito che si finge, ad esempio, il portale ENEL per scaricare la finta bolletta.

Mutazioni anti-Antivirus

Uno dei segreti della diffusione dei trojan è quella di essere capaci di mutare il proprio codice in modo da non essere identificati dagli antivirus. I ransomware seguono questa regola e ad ogni campagna (o persino più volte all’interno della campagna stessa) mutano il proprio codice utilizzando offuscamento e polimorfismo al fine di risultare “invisibili” agli antivirus che li lasceranno scaricare agli utenti e non si accorgeranno dell’infezione. Ovviamente dopo le prime vittime e le relative segnalazioni, alcuni antivirus cominceranno a riconoscere il codice dei malware come pericoloso e a bloccarne il download o l’esecuzione: a quel punto, scatta la capacità di polimorfismo con la quale i ransomware si “travestono” per ingannare nuovamente gli antivirus.

Supporto tecnico

Poiché non è da tutti utilizzare il dark web per visitare la pagina con la spiegazione di come pagare il riscatto e, soprattutto, eseguire transazioni con la criptomoneta Bitcoin, i ransomware prevedono ormai un’area di supporto tecnico atta a supportare le vittime nel pagamento dei riscatti.

All’inizio venivano forniti indirizzi email cui rivolgersi per aiuto, ormai le piattaforme si sono evolute e i siti web gestiti dai delinquenti includono un’apposita sezione di “ticketing” dove la vittima può aprire una richiesta di assistenza ed essere seguita nell’acquisto di bitcoin e nel pagamento della cifra richiesta.

A che punto siamo arrivati oggi?

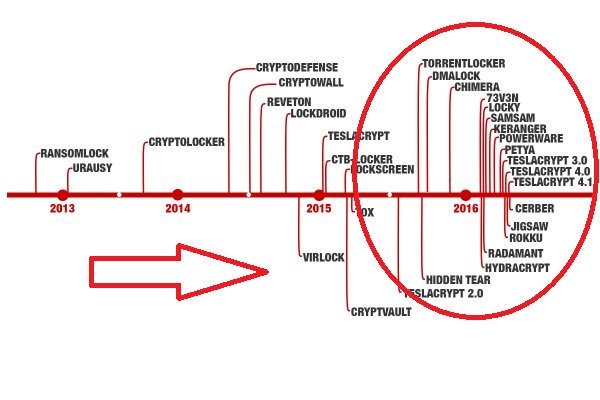

I ransomware esistono da circa 10 anni, ma soltanto dal 2013 sono diventati argomento di discussione e timore reale degli utilizzatori di computer (ma non solo, ormai anche di smartphone, tablet e persino siti web). Dal 2013 si è assistito alla comparsa di criptovirus come Cryptolocker e TeslaCrypt in diverse versioni, CTB-Locker, Locky, Petya, Kimcilware e decine di ransomware minori, ognuno con le sue caratteristiche, vulnerabilità e modalità di diffusione e infezione.

Cosa fare per prevenire i Ransomware

In linea generale per evitare di venire infettati da ransomware è quello di fare attenzione alle mail ricevute, anche se da indirizzi noti, in particolare se contengono allegati o link a siti esterni. Ovviamente, dato che i ransomware si diffondono anche attraverso la visita di siti web compromessi, si consiglia di mantenere aggiornato il Sistema Operativo e il browser di navigazione web, inclusi tutti i plugin installati come Adobe Flash Player, Javascript, etc…

Blocco dei file javascript

Una delle tecniche più recenti è l’inserimento di file javascript con il codice malevolo del ransomware all’interno di file zip. Questi file vengono poi inviati come allegati in email di phishing. L’attaccante sfrutta un metodo subdolo, visto che molti utenti non hanno associato l’apertura di questo tipo di file con un editor di testo questo viene eseguito da Windows Script Host (WSH) che è una tecnologia di automazione di Windows simile al batch file.

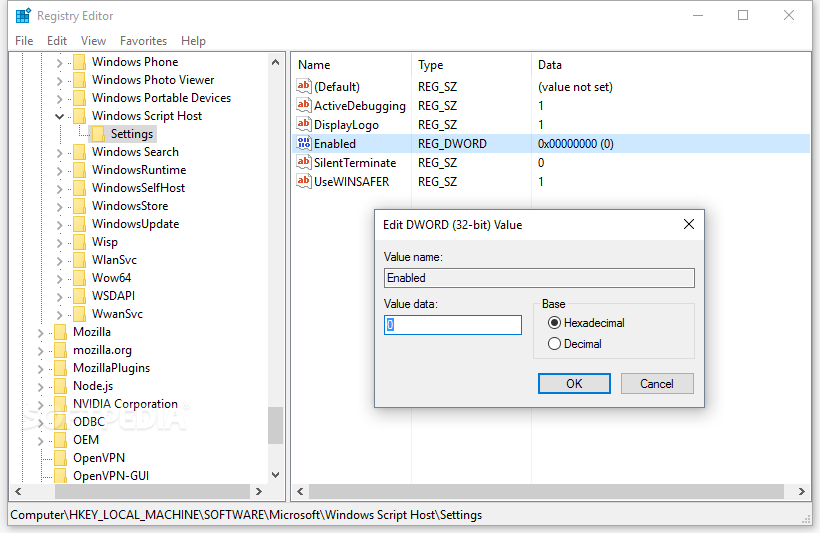

Per prevenire l’esecuzione di ransomware attraverso i file javascript è possibile disabilitarli dal registro di Windows.

- Aprire regedit.exe

- posizionarsi su HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Script Host\Settings

- Fare Aggiungi valore DWORD (32 Bit) con nome “Enabled” e valore 0

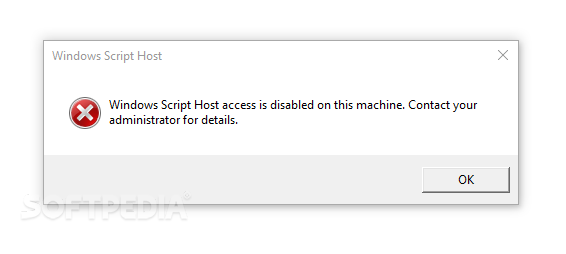

Il risultato in caso di tentata esecuzione del malware sarà:

Altrimenti associare un editor di testo per l’apertura di file javascript:

Creare un file vuoto con estensione .js

- Premere shift + tasto destro del mouse su un file vuoto con estensione .js

- Cliccare su “Apri con…”

- Scegliere notepad o un editor di testo a vostra scelta

- Spuntare la casella “Usa sempre questo programma per aprire questo tipo di file”

Blocco macro da Active Directory

Come abbiamo già detto in precedenza la tecnica più usata per la diffusione dei ransomware è il phishing. Molto spesso nelle email vengono allegati dei file Office che grazie a delle macro riescono ad eseguire il loro codice malevolo per infettare i computer.

Spesso si tende ad ignorare l’avviso di sicurezza che appare una volta che si tenta di aprire un file Office con delle macro attive. Se vogliamo proteggere il nostro computer casalingo disabilitare di default le Macro di Office potrebbe proteggervi da un attacco ransomware.

E’ meglio non aprire il documento inviato per posta dal tuo “presunto” amico o non aprire mai più tutti i file del tuo computer?

Se ci troviamo in un’azienda disabilitare totalmente le macro potrebbe essere un problema. Per cercare di limitare il rischio è possibile decidere tramite Active Directory di far eseguire soltanto quelle firmate da fonti autorevoli. Per creare una Policy globale ci viene in aiuto un tool di Microsoft che permette di creare delle GPO custom per Microsoft Office.

Office 2010 Administrative Template files (ADM, ADMX/ADML) and Office Customization Tool download

https://www.microsoft.com/en-us/download/details.aspx?id=18968

Backup frequenti e intelligenti

Il backup è essenziale. Il backup è l’arma principale contro i ransomware. Ma un backup schedulato male è del tutto inutile.

Meglio se il backup è fatto in modo intelligente. Uno dei punti più subdoli del ransomware è la sua abilità nel nascondere le sue attività sia agli antivirus che all’utente. Per questo accorgersi troppo tardi dell’infezione può rendere vano il nostro backup.

Prolungare per troppo tempo l’attività di backup incrementale può essere un’azione svantaggiosa per questo tipo di minacce. Se ci riferiamo a realtà enterprise, schedulare più backup completi e con più frequenza può aumentare la sicurezza contro la perdita dei vostri dati, ma al tempo stesso aumenta i costi di storage. La soluzione è come sempre un giusto compromesso che è dato da una corretta analisi del rischio di perdita dei dati e una policy di backup mirata.

Altra cosa importante, Il backup non deve essere online, il che significa che l’unità di backup non deve essere accedibile in maniera permanente dal client. Mi riferisco in particolare a unità di rete, dischi aggiuntivi etc… che verrebbero criptati insieme ai documenti rendendo inutile l’averli copiati sul dispositivo esterno per metterli “al sicuro”.

Il backup va effettuato offline, meglio se organizzato in maniera distribuita attraverso sistemi client-server proprietari. E’ bene tenere in mente che può essere comunque rischioso permettere al PC l’accesso a un unità di rete anche soltanto il tempo necessario per effettuare il backup, dato che un eventuale ransomware potrebbe entrare in azione proprio in quel momento e criptare il o i backup facendo perdere ogni possibilità di recupero. In commercio esistono diverse soluzioni sia di livello enterprise che per homeuser, ma per entrambi il cloud può essere una risposta valida, semplice ed efficace.

Se invece si vuole mantenere i piedi per terra senza usare la nuvola, sul mercato esiste anche una versione gratuita di un software di backup consigliato per un ambiente casalingo o in piccole realtà chiamato Veem Endpoint.

https://www.veeam.com/it/endpoint-backup-free.html

Protezione da phishing

Come abbiamo visto in precedenza il vettore principale di attacco del ransomware è il phishing. Per questo sarebbe necessario adottare soluzioni adeguate. Questo non significa ne presume l’acquisto indiscriminato di software anti-spam o hardware ad hoc. La soluzione migliore ed efficace, potrebbe essere quella di costruire un piano formativo su questo tipo di minacce all’interno della propria azienda e mantenere sempre alto l’indice di attenzione con avvisi o alert all’interno della intranet aziendale.

Una volta effettuati i corsi formativi, si può mettere alla prova il nostro personale interno grazie a tool di test come LUCY scaricabile da http://phishing-server.com. Il tool mette in evidenza in modo anonimo attraverso dei grafici l’efficacia di una campagna di phishing permettendo di avere una panoramica chiara sui click andati a buon fine ed intervenire in caso di rate alti con nuovi piani formativi.

Blocco allegati malevoli

Il blocco degli allegati sul proprio server di posta è alla base di una corretta postura di sicurezza. Ma quali allegati bloccare?

Eccovene alcuni: .exe, .vbs, .scr, .js

Applocker & Whitelist

AppLocker è una nuova funzionalità di Windows 7 e Windows Server 2008 R2 che consente di specificare ad utenti e gruppi la possibilità di eseguire determinate applicazioni all’interno dell’organizzazione in base a identità univoche di file. Se si utilizza AppLocker, è possibile creare regole che consentono o negano l’esecuzione delle applicazioni.

Fare una whitelist degli applicativi installati sui client della vostra azienda vi permetterà di evitare l’esecuzione di eseguibili infetti e quindi di mettervi al riparo da questo tipo di minacce.

EMET (Enhanced Mitigation Experience Toolkit)

L’Enhanced Mitigation Experience Toolkit (EMET) è un utility che consente di prevenire attacchi ai software vulnerabili di cui un malintenzionato potrebbe approfittare. La tecnologia usata da EMET fa uso di protezioni a livelli che un eventuale attaccante dovrebbe bypassare per sfruttare la vulnerabilità di un software presente sulla macchina. Tuttavia questa utility non mette al riparo al 100% da questa tipologia di attacchi ma può essere un buon deterrente in caso di violazione.

Se ne raccomanda l’utilizzo sia per homeuser che per aziende enterprise. Qui il link per la pagina di download di EMET

Consigli per home user

- E’ consigliabile abilitare la visualizzazione delle estensioni dei file noti. Questo potrebbe aiutarvi a intercettare file malevoli con la doppia estensione come ad es: file.jpg.exe

- Uno dei primi servizi che i ransomware vanno ad attaccare è il gestore delle copie shadow o meglio noto come vssadmin.exe. Le shadow copy creano una copia dei file utile in caso di cancellazione o di una modifica errata. Anche se potrebbero sembrare utili per fare dei backup, non sono considerati dei backup.

Spesso i ransomware per impedire di recuperare il file vanno a cancellare tutte le shadow copy dei file fatti sul client. Per questo è bene rinominare il file vssadmin.exe in modo che quando il ransomware va ad eseguirlo non lo trova e va in errore. Questo ci da un’opportunità in più per recuperare i nostri file in caso di infezione.

Ovviamente rinominare un file utile a Windows non è mai cosa semplice. Rinominare quel file implica vari errori sul SO e l’impossibilità di eseguire i punti di ripristino, per questo è necessario rimpiazzarlo aggiungendo una task che effettua uno snapshot del sistema.

Per fare questo è necessario creare una task automatica che va ad utilizzare il comando WMIC. Di seguito una guida utile su come poter rinominare il file vssadmin.exe e rimpiazzarlo con un task automatico.

- Installare plugin per il vostro browser in grado di bloccare script malevoli. Come NoScript per Firefox.

- Non usare un utenza con privilegi di Administrator.

Come fare se infettati da Ransomware

Mai pagare il riscatto, si contribuirebbe a finanziare un mercato delinquenziale.

Non è detto che al pagamento del riscatto vi sia la certezza di riottenere i propri file.

Non basta antivirus contro i ransomware

Oramai chi sviluppa ransomware conosce bene gli antivirus, come funzionano e come cercano di bloccare i loro software malevoli. A volte può essere inutile aggiornare l’antivirus soprattutto se free.

E’ noto che alcuni tipi di ransomware come CryptPrevent se vengono individuati da un antivirus, creano delle backdoor sul computer vittima che si riattivano in un secondo momento.

Il consiglio è: fare copia di backup dell’intero disco e reinstallare tutto.

Tenere copia del disco infettato

E’ buona regola se si viene infettati da un ransomware e non si ha al momento una soluzione valida è fare una copia del disco oppure staccare e sostituire il disco. Questo potrebbe essere utile nel caso in cui in futuro vengano pubblicati sistemi di decryption gratuiti.

AntiBDransomware di Bitdefender

Software utile in grado di intercettare alcune versioni di ransomware. E’ possibile scaricarlo da qui http://download.bitdefender.com/am/cw/BDAntiRansomwareSetup.exe

Kaspersky Decryptor

Kaspersky la nota firma antivirus ha rilasciato 2 tool utili per decriptare i file infettati da ransomware CryptXXX e CoinVault. Scaricabili sul sito ufficiale https://noransom.kaspersky.com/

Anti-TeslaCrypt

E’ stata rilasciata da poco dal creatore del malware TeslaCrypt la master key per decriptare i file infettati dal ransomware. Molti produttori di antivirus e malware hanno già aggiornato i propri software.

Kaspersky ha creato un tool apposito per la decodifica dei file scaricabile da qui:

http://media.kaspersky.com/utilities/VirusUtilities/EN/rakhnidecryptor.exe

Verificare il ransomware su “Ransomware Overview”

Grazie ad un file excel condiviso su Google Drive è possibile conoscere se il ransomware che ci ha infettato è noto o meno e se esiste già una soluzione.

Qui un articolo che vi spiega come funziona il file e come utilizzarlo

Verifica automatica con ID Ransomware

MalwareHunterTeam ha sviluppato una web application molto utile che serve a individuare il tipo di ransomware che vi ha infettato. Basta semplicemente fare un upload di uno dei file criptati dal ransomware e procedere all’analisi. Al momento l’applicazione rileva 102 ransomware noti.

https://id-ransomware.malwarehunterteam.com/

Per maggiori informazioni qui un articolo dettagliato su ransomware.it

Comments by Fabio Natalucci

Postfix: come configurare smtp esterno

Perfetto! Sono contento che ti sia stata utile.