E’ una di quelle notizie che ti fanno rimanere senza parole. Parte tutto da un giornale americano che non voglio citare. Nel nostro paese la notizia è stata ripresa e modifica, come fanno di solito. Di fatto hanno passato una notizia senza nemmeno essere informati su cosa sia accaduto realmente. Della serie: “Se mi dicono qualcosa do colpa al giornale americano”. Effettivamente la notizia esiste ed è reale. Ma non è andata proprio come dicono. Vediamo come è andata realmente.

E’ una di quelle notizie che ti fanno rimanere senza parole. Parte tutto da un giornale americano che non voglio citare. Nel nostro paese la notizia è stata ripresa e modifica, come fanno di solito. Di fatto hanno passato una notizia senza nemmeno essere informati su cosa sia accaduto realmente. Della serie: “Se mi dicono qualcosa do colpa al giornale americano”. Effettivamente la notizia esiste ed è reale. Ma non è andata proprio come dicono. Vediamo come è andata realmente.

In breve, per non annoiarvi troppo, Spamhaus è un provider che fornisce blacklist antispam, Cyberbunker è un hosting provider situato in un bosco dentro un ex bunker della NATO. Tutto questo è bellissimo. Se non altro che stava accadendo l’irreparabile. La causa del diverbio tra i due colossi è nata da Spamhaus che ha pensato bene di mettere in blacklist gli IP di Cyberbunker. Per i non addetti ai lavori, Cyberbunker campa di spam, per questo si è vista dimezzare i suoi introiti e ha quindi deciso di intraprendere questa piccola azione di disaccordo. La versione ufficiale di Spamhaus dice che non è ancora stato possibile identificare chi è stato ad attaccare. Confermare che fosse stato un attacco perpetrato da Cyberbunker avrebbe dato troppa soddisfazione a quest’ultimi, quindi Spamhaus se lo è risparmiato. Ottimo lavoro Spamhaus.

Il disaccordo è un attacco DDOS che ha raggiunto un peak di 300 Gb/s.

Il 19 marzo a Spamhaus, il settore di IT security ha dato per accertarsi, due o tre schicchere con il dito sul monitor per vedere se non fosse rotto, dopo aver appreso che funzionava benissimo ha chiamato Cloudflare. Quelli di Cloudflare hanno dichiarato che l’attacco subito da Spamhaus era un DDOS di tipo Layer 3 di solito difficilmente mitigabile in tempi brevi. Cos’è un DDOS: se abbiamo un router che ha una porta a 10gbit e noi gli inviamo 11gbit di dati tutti insieme per un certo periodo di tempo, non importa se hai il software più intelligente e figo del mondo, la saturazione di banda è certa.

Attacco su layer 3

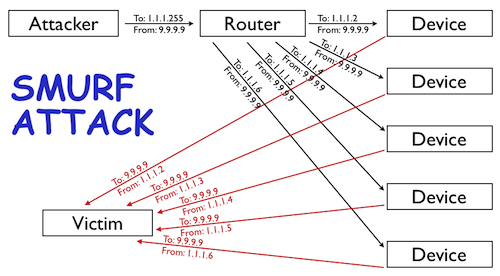

Noi tutti conosciamo come funziona un “normale” attacco DDOS su layer 7 . Siamo abiutati a pensare che il DDOS viene effettuato da migliaia/milioni di pc client infetti e facenti parte di una botnet che a sua volta viene controllata dall’attaccante. Un attacco su layer 3 è un po diverso. Infatti, quando si invia un pacchetto di attacco non si ha la necessita di aspettare la risposta ne di inviare un pacchetto corretto, di fatto si fa uno spoofing dei dati del pacchetto modificando di volta in volta i dati generati, cosi da far sembrare alla vittima che li riceve che provengano da un sorgente diverso. Con questo sistema le regole di filtraggio vengono bypassate.

Come è stato possibile generare 300 Gbps ?

La domanda dell’anno. La vulnerabilità usata per effettuare questo attacco DDOS è il DNS reflection.

Nel caso specifico di Spamhaus, è stata inviata una richiesta al ripe.net per avere i dns aperti. Successivamente sono stati spoofati gli IP di Cloudflare dati a Spamhaus e messi come sorgenti delle richieste DNS. I DNS aperti hanno risposto con il loro DNS zone file generando complessivamente un attacco da 75Gbps di traffico medio.

La richiesta fatta era di appena 36 bytes

#dig ANY ripe.net @IP +edns=0 +bufsize=4096 |

La risposta generata verso IP è amplificata di 100x diventando di 3.000 bytes

Immaginiamo di avere a disposizione una botnet, magari anche piccola di poche migliaia di macchine…appunto.

Per cercare di confondere ulteriormente le cose, hanno creato un rumore di fondo per confondere il vettore principale di attacco. Lo hanno fatto utilizzando dei pacchetti Ack spoofati come per il DNS reflection questa volta però il volume generato è rimasto lo stesso perché la banda dei pacchetti è simmetrica alla banda di di chi li ha generati.

Nel caso specifico in questo attacco, sono state registrate oltre 30 mila richieste DNS uniche. Grazie a CloudFlare che possiede un network di migliaia di server in tutto il mondo e la conoscenza specifica in questo campo è riuscita a mitigare l’attacco, diluendo il traffico sul loro network.

Bastava correggere i servizi DNS aperti…troppo tardi. Forse sarà sempre troppo tardi…

Aprite il vostro named.conf e mettete questo.

// Disable recursion for the DNS service // options { recursion no; }; |

Comments by Fabio Natalucci

Postfix: come configurare smtp esterno

Perfetto! Sono contento che ti sia stata utile.