La sicurezza è tutto, sopratutto al giorno d’oggi non è possibile concedere assolutamente niente. Tanti anni fa il concetto di sicurezza era limitato a nascondere il dato sensibile dietro una schermata con una richiesta password. Con il tempo si è aggiunto un passo aggiuntivo: nome-utente/username. Ma questo non basta più…

La sicurezza è tutto, sopratutto al giorno d’oggi non è possibile concedere assolutamente niente. Tanti anni fa il concetto di sicurezza era limitato a nascondere il dato sensibile dietro una schermata con una richiesta password. Con il tempo si è aggiunto un passo aggiuntivo: nome-utente/username. Ma questo non basta più…

Oggi basta l’informazione. Siamo arrivati ad un punto critico che molti fanno fatica a percepire. Uno di questi è INPS il nostro gestore pensionistico, che a quanto pare “manca” su alcuni fronti.

Si è parlato tanto di infrastrutture critiche in Italia e di come vanno protette, tanto che il nostro governo ha istituito http://sicurezzanazionale.gov.it, che dovrebbe provvedere a mantenere in sicurezza, insieme alle forze dell’ordine, le nostre reti.

Purtroppo però le cose sono fatte all’italiana e non ci riesce tanto bene parlare di tecnologia e innovazione. Non ci riesce perché molti ancora legiferano su aspetti tecnologici nel modo sbagliato, legando termini che alla nostra lingua mancano perché prettamente anglosassoni. Chi fa sicurezza sa di cosa sto parlando…(“sicurezza cibernetica vi dice niente?)

Ma non divaghiamo…

Torniamo ad INPS, proprio oggi navigando in rete mi sono imbattuto in due file PDF contenenti dati un po troppo sensibili per essere visualizzati pubblicamente. Si tratta di una guida fatta “documento” che potrebbe facilitare la vita agli hacker. In gergo un rilascio di informazioni di questa portata potrebbe definirsi come un information disclosure, ma qui siamo oltre.

Il file si chiama Capitolato Tecnico e riguarda un bando di gara istituito dall’INPS che in teoria, secondo me, dovrebbe essere riservato.

Nel file sono presenti informazioni circa:

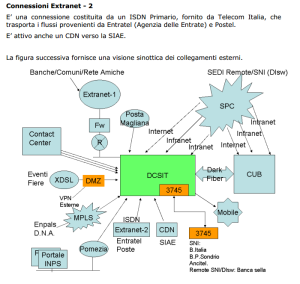

- Mappa dell’infrastruttura interna

- Software utilizzati e relative versioni

- Sistemi operativi

- Locazioni dei CED

- Come funziona, chi fornisce cosa.

- Hardware e Versioni

- Tipologia dei mainframe

- Servizi e Portali

- Sistema di sicurezza

Potrei continuare ma rischierei di annoiarvi, meglio che guardiate voi stessi.

Per non farci mancare niente, INPS ha pensato bene anche di dirci come vuole fare il suo DR. Per chi non sapesse cosa sia, il DR è il Disaster Recovery. Ma questo file sembra essere solo una bozza…

Per accedere ai suddetti file è bastata una ricerca su Google.

Questi file credo siano anche accessibili dal sito istituzionale, ma non mi sono messo a cercare. Questo non esclude il fatto che il dettaglio delle informazioni sia troppo alto per essere pubblicamente accessibile.

UPDATE: Confermo sono dati pubblici presenti anche sul sito dell’INPS. http://www.inps.it/search122/ricerca.aspx?sTrova=b237&search=Trova&Page=2

That’s all!

Cosa ne pensate?

Sicurezza e prevenzione: l’Inps concede troppe informazioni agli hacker? http://t.co/5sdF2fS0go

— La Stampa (@la_stampa) 2 Luglio 2014

Vorrei rispondere all’ufficio stampa di INPS.

Prima di tutto il bando è stato pubblicato nel 2010. Le informazioni contenute nella documentazione di gara riguardano le caratteristiche di base delle tecnologie impiegate, indispensabili per consentire agli operatori economici di formulare un’offerta in linea con le esigenze dell’Istituto, sia in termini di risorse professionali che di capacità tecnica. Nel documento non sono presenti informazioni relative a configurazioni specifiche o caratteristiche tali da compromettere la sicurezza del sistema.

Forse nel 2010 non eravate cosi lungimiranti. Se per voi la versione del database e/o la versione di un software non è una caratteristica che potrebbe far costruire un attacco mirato verso i vostri server allora sono tranquillo, significa che dovrò rimettermi a studiare i manuali di sicurezza saltando il capitolo di fingerprinting perché da domani tutti gli enti pubblici pubblicheranno la propria versione dei database e software utilizzati…Bene, una fatica in meno.

Forse dovrebbe essere necessario rivedere il sistema di pubblicazione dei bandi pubblici e consegnare il materiale tecnico soltanto alle società che partecipano al bando e non buttarlo su internet in quel modo. Un’idea potrebbe essere anche quella di creare un’area protetta dove far scaricare questo materiale, visto che avete costruito un “Parallel Sysplex dove partecipano due elaboratori a tecnologia CMOS della famiglia IBM z10 Enterprise Class, per una potenza complessiva di circa 19800 MIPS” dovreste farcela.

Nel 2010 visto quello che c’è scritto nel documento tecnico avete speso veramente tanti soldi, gli elaboratori della famiglia IBM z10 Enterprise Class costano…e con loro tutto l’hardware e licenze software acquistate. Una domanda nasce spontanea, visto che avete un buco da miliardi di euro, con quali soldi avete AGGIORNATO tutto questo software/hardware e tutta la vostra architettura?

“A proposito dell’eccessiva trasparenza che metterebbe a rischio il sistema informatico dell’Istituto – concludono dall’INPS – riteniamo che l’adozione di misure idonee, tese a contrastare gli attacchi informatici, non vadano ricercate nella quantità di conoscenza esposta ma nelle azioni che l’INPS compie ogni giorno per proteggere e prevenire le violazioni. La trasparenza non va quindi confusa con una minore protezione, è l’assenza di entrambe a generare problematiche e danni maggiori”.

Mi cadono le braccia. L’esposizione delle informazioni del proprio sistema informatico è di per se una vulnerabilità dello stesso. Se per proteggere il mio codice fiscale lo metto dietro un milione di server gestiti da un milione di persone con ottime skill in sicurezza informatica e domani mattina mi registro su un forum pubblico con i miei dati anagrafici, secondo voi “chi lavora ogni giorno nella protezione del sistema INPS” fallirà oppure avrà successo?

La trasparenza è giusta ma va fatta nel modo corretto.

Grazie per l’attenzione.

PS. Ecco l’ultima persona che ha fatto trasparenza ai Mondiali di calcio del Brasile.

Comments by Fabio Natalucci

Postfix: come configurare smtp esterno

Perfetto! Sono contento che ti sia stata utile.