Da un po di tempo sto seguendo la diatriba tra Apple e FBI incentrata sulla richiesta di sblocco da parte di quest’ultima di un telefono Apple appartenuto ai due killer di San Bernardino. E’ corretto che l’FBI possa avere una backdoor personale per accedere ai dati dei telefoni Apple? E’ questa la domanda che tutti si stanno facendo del caso #AppleVsFBI.

L’FBI recentemente ha portato Apple in tribunale per obbligarla a farsi dare i dati presenti nel telefono. La risposta del giudice James Orenstein è arrivata pochi giorni fa:

The question to be answered in this matter, and in others like it across the country, is not whether the government should be able to force Apple to help it unlock a specific device; it is instead whether the All Writs Act resolves that issue and many others like it yet to come. For the reasons set forth above, I conclude that is does not.

The government’s motion is denied. – James Orenstein

Ma l’FBI non si è di certo arresa qua. Dopo aver chiuso un accordo con l’NSA con cui è riuscita ad avere un accesso ai loro immensi database, hanno pensato bene di chiedere aiuto proprio a loro che di cracking se ne intendono.

Di tutto punto la risposta dell’NSA è stata secca e molto chiara:

No, the NSA could not do it.

Prevedibile anche perché non poteva sputtanarsi per un semplice iPhone..

L’incompetenza

Purtroppo il problema principale di tutto questo casino, è stato causato dall’incompetenza della polizia. Sembra infatti che un ufficiale di polizia a 24 ore dal sequestro dell’iPhone abbia resettato l’Apple ID Passcode nel tentativo di accedere al telefono.

Ma dati i suoi precedenti, per ora l’FBI lo ha ignorato. Anche perché la soluzione del problema potrebbe essere molto semplice….

Tecnicismi

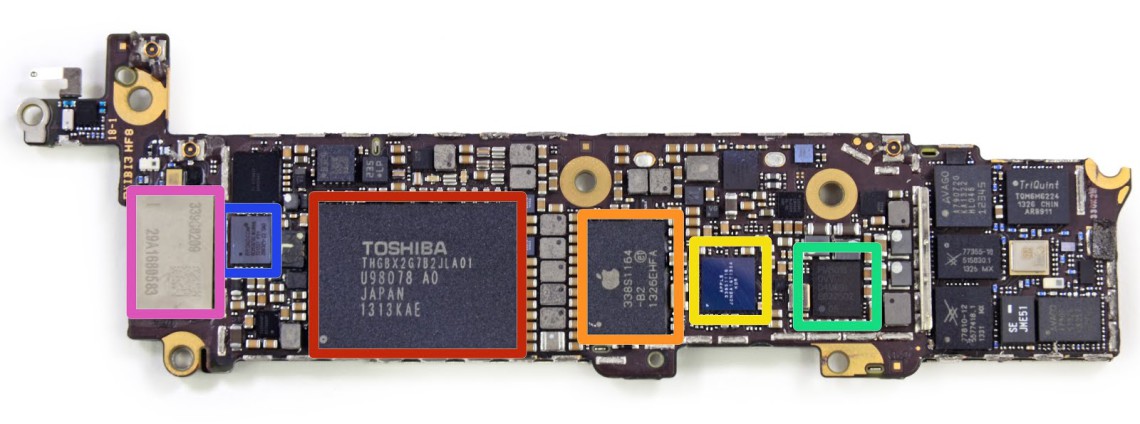

La foto che vedete mostra il cuore di un iPhone 5C. Nel riquadro in rosso è ben visibile un chip della Toshiba, precisamente THGBX2G7B2JLA01. Questo chip in realtà è una memoria Flash NAND.

Tutti i dati del telefono sono memorizzati nel chip con il riquadro rosso e purtroppo con molta probabilità sono tutti criptati. Allo stesso tempo, “quasi sicuramente” la chiave di criptazione è memorizzata in quel chip.

Una delle procedure utilizzate nell’analisi forense, di solito come ultima chance perché molto invasiva, si chiama Chip Off. Questa procedura molto intrusiva consiste nell’acquisizione di memorie non volatili da un dispositivo dissaldando il chip e connettendolo ad una speciale apparecchiatura in grado di leggerlo e acquisirlo.

E’ vero anche che si tratta di una tecnica estremamente fisica in cui è possibile arrivare a distruggere il circuito stesso se non trattato a dovere. Ma non credo sia un problema per un’organizzazione chiamata FBI.

Ipotesi

Ecco cosa ho pensato.

Perché non potrebbero estrarre il chip dal telefono con la tecnica del Chip Off, fare un’immagine dei dati del chip allo stato attuale per poi procedere ad eseguire un brute force sulla richiesta di pin e una volta arrivati a 5 (num. massimo di tentativi) ricominciare riscrivendo il chip allo stato iniziale?

copia, tenta, riscrivi e ricomincia…

Ora non sono un forense di professione, quindi potrei aver azzardato un’ipotesi irreale. Ma mettiamo caso che questa soluzione possa essere corretta. Perché l’FBI non l’ha provata o non la tiene in considerazione?

Perchè secondo me, in realtà quella dell’FBI, è tutta una farsa.

All’FBI non interessa aprire quel telefono specifico per poi prenderne i dati e avere più informazioni sul caso di San Bernardino. A loro interessa altro.

Apple, come molti addetti ai lavori forse sapranno, ha sviluppato sui nuovi iPhone 6 un sistema ingegnoso di security chain, chiamata Secure Enclave. Questo sistema di sicurezza è molto difficile da craccare rispetto ad un chip di memoria come nel iPhone 5C.

Rompere la sicurezza del secure enclave richiede qualcosa che va bene oltre la semplice rimozione del chip, richiede infatti abilità che l’FBI non ha o non può permettersi, e che forse solo l’NSA possiede.

Tutto questo potrebbe essere un grosso problema per l’FBI, infatti per colpa di questo sistema potrebbero dover rinunciare a dati risolutivi di interi filoni di indagini. Rinunciare ad accedere a informazioni sensibili per l’FBI sarebbe un ritorno al passato che non può permettersi.

Quello che in realtà l’FBI vuole è creare un precedente legale che gli permetta di avere un pass speciale e bypassare il secure enclave e ogni altra tecnologia di sicurezza creata in futuro. Questo non permetterà di prendere i potenziali terroristi ma di eliminare l’accesso legale alle tecnologie di criptazione e avere pieno potere sui dati dei cittadini.

Fortunatamente oggi sappiamo che il giudice ha rifiutato la richiesta dell’FBI, ma sono certo che non si arrenderanno qui. Il potenziale politico lo hanno, basterà vedere il prossimo presidente degli Stati Uniti come la penserà a riguardo.

Se tutto questo può farvi pensare a qualcosa a voi lontano, non è così. Molto spesso questo tipo di iniziative vengono prese in considerazione anche da altri stati e noi tra tutti, siamo quelli più influenzati dagli Stati Uniti.

Tutte le nazioni democratiche del mondo stanno aspettando il primo passo. Chi sarà il primo a farlo?

Comments by Fabio Natalucci

Postfix: come configurare smtp esterno

Perfetto! Sono contento che ti sia stata utile.