Un tema molto sentito quello del Cloud, la nuvola che stenta a decollare e di cui nessuno si fida. In realtà il Cloud Computing è una tecnologia innovativa che cambia il modo di organizzare la propria infrastruttura e gestire i propri servizi. Possiamo definire il Cloud come una tecnologia limitata e definita in uno spazio…

Sono finalmente riuscito a trovare tempo e biglietti per partecipare all’ESC End Summer Camp. L’evento ha uno stile molto raw, non sono ammesse camicie e cravatte ne vendor, si parlerà solo di Free Software & Open Hardware, Hacking, DiY, Ham Radio e Digital Human Rights. Le aspettative sono alte, dopo anni di HackinBo mi aspetto un…

Ho sviluppato un tool molto semplice in python che permette di verificare dato un IP se è vulnerabile all’exploit EGREGIOUSBLUNDER contenuto nel pacchetto rilasciato da Shadow Brokers e contenete il materiale preso ad Equation Group (“NSA”).

Pochi giorni fa un gruppo hacker identificatosi come Shadow Brokers sembrerebbe aver violato uno dei server dell’ Equation Group rubando dei software di attacco e spionaggio collegati all’NSA. Nel server erano presenti diversi tool ed exploits che permetterebbero l’accesso a diversi sistemi di sicurezza delle più grandi aziende al mondo. Cerchiamo di capire meglio cosa è successo….

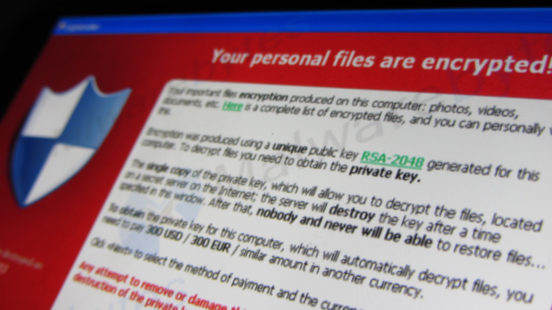

Oggi affronteremo un tema molto sentito in questi ultimi tempi. L’evoluzione del malware ha dato vita a una nuova sotto categoria temuta in tutto il mondo, molto simile ai trojan che ormai vengono diffusi da anni – come Zeus, Dridex, Dyre, etc… – ma profondamente diversa nella sua tipicità, parliamo dei Ransomware. Come gli altri…

Come ogni anno RSA divisione di sicurezza di EMC e azienda leader nel settore, organizza l’RSA EMEA Summit (#RSAEMEASUMMIT), evento dedicato a tutte le aziende e privati che vogliono approfondire tematiche di sicurezza informatica e cybersecurity. Il claim dell’evento era “Failure is Not an Option”. Quest’anno ho partecipato anch’io. L’evento si è tenuto in uno dei luoghi…

Video dimostrativo in inglese di come degli hacker possono accedere ad un’infrastruttura critica nazionale. In questo caso l’attacco, “legale”, è stato condotto dalla società Red Team Security, che ha dimostrato con quanta facilità è possibile mettere in ginocchio uno stato o nazione.

Una delle vulnerabilità nel protocollo di comunicazione usato dai cellulari può essere sfruttata per leggere i vostri messaggi WhatsApp e Telegram. La falla in combinazione con il sistema di verifica delle App di messaggistica mette a rischio la privacy degli utenti. Premessa tecnologica La tecnologia di comunicazione dei telefoni cellulari utilizza un protocollo chiamato SS7. Questo protocollo…

La mia intervista su Radio Popolare sul caso Panama Papers

www.radiopopolare.itLa mia intervista su Radio Popolare di Raffaele Liguori sul caso Panama Papers.